←講義のツボメニューへ

4共通鍵暗号系

【2001.10.30 】【第5回】

4.1共通鍵暗号系の具体例(1)―DES

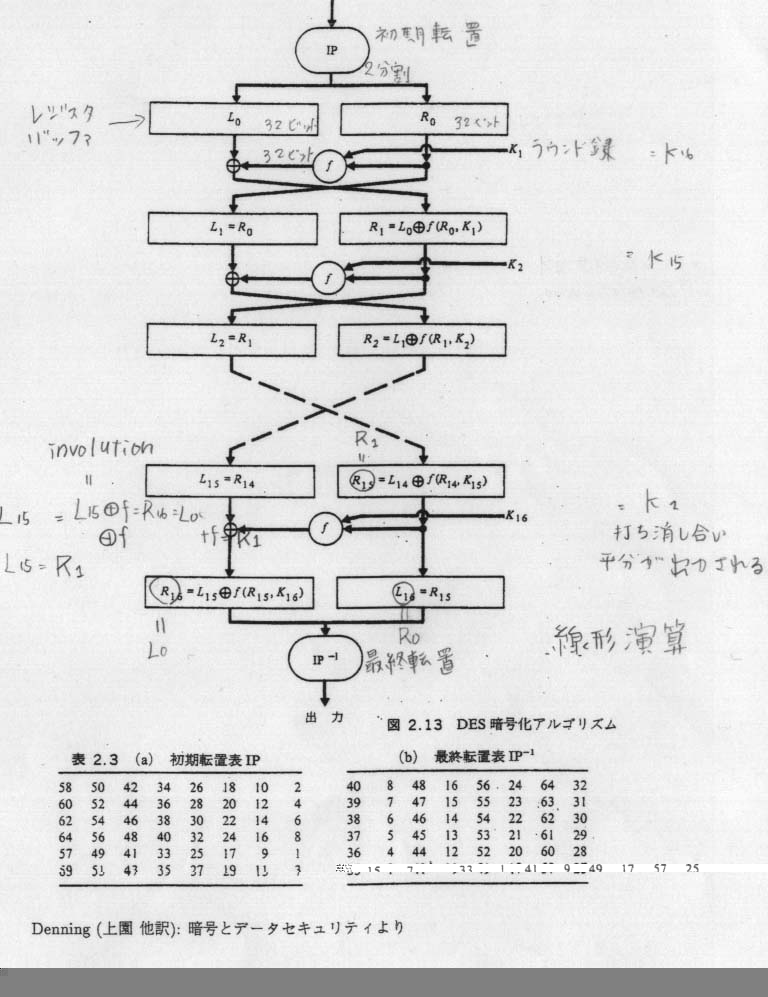

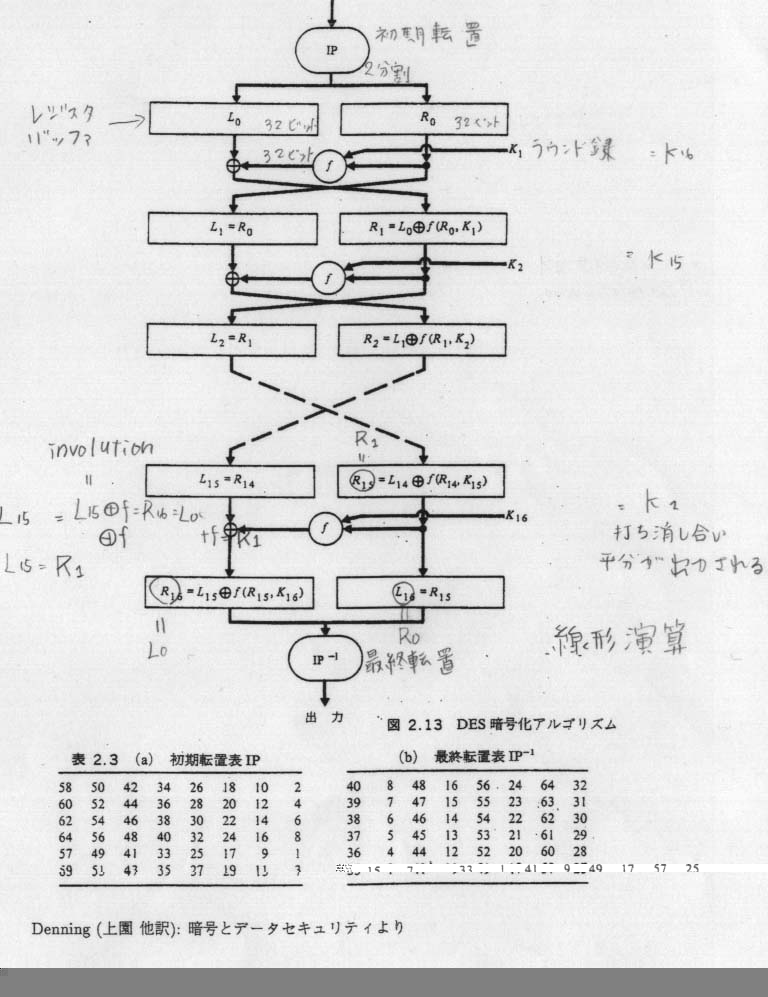

暗号化部(1)全体のダイアグラム

暗号化部(2)関数f

暗号化部(3)S-Box

鍵生成部(1)鍵生成部のダイアグラム

ラウンド鍵がどのように生成されるか

鍵生成部(2)転置、シフト表

DESの応用

・UNIXのパスワードシステム(ただしテーブルを一部変えて用いている)

・PEM―Internet Privacy−Enhanced−Mail standard(RFC 1421−1424)

メール本体の暗号化にCBCモード(後述)を使用

・Propagating CBC ― Kerberos Ver.4で使用